Apache Shiro 是一个强大且易用的 Java 安全框架,执行身份验证、授权、密码和会话管理。使用 Shiro 的易于理解的 API,您可以快速、轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企业应用程序。

主要功能

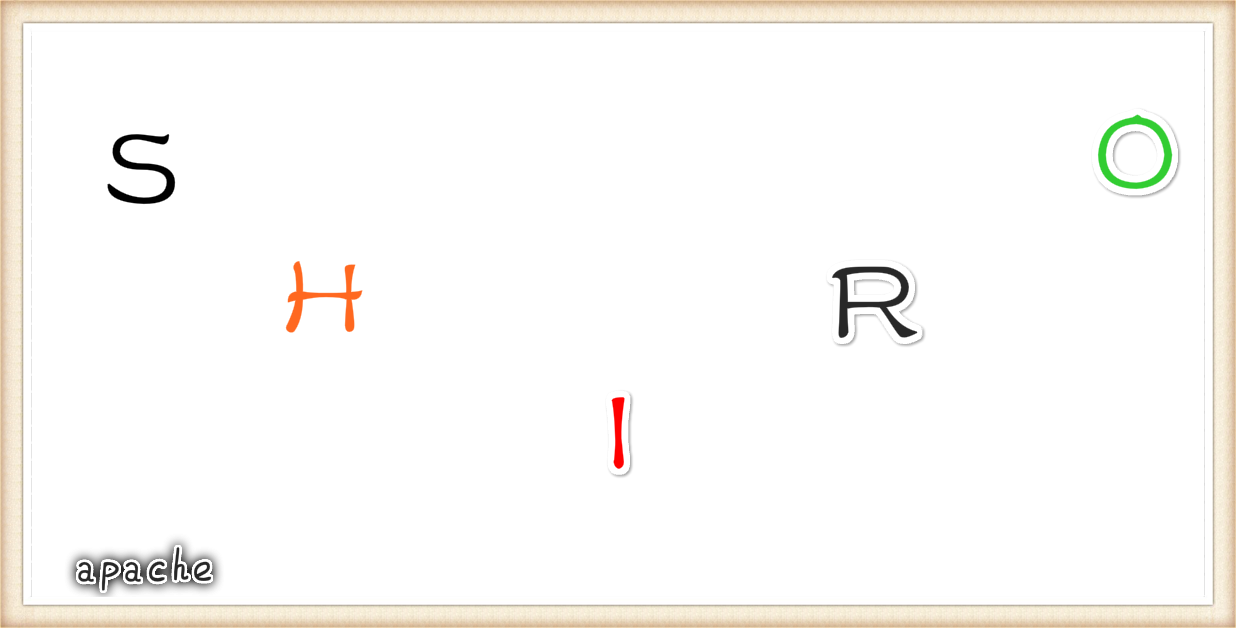

三个核心组件:Subject, SecurityManager 和 Realms。

Subject:即“当前操作用户”。但是,在 Shiro 中,Subject 这一概念并不仅仅指人,也可以是第三方进程、后台帐户(Daemon Account)或其他类似事物。它仅仅意味着“当前跟软件交互的东西”。

Subject 代表了当前用户的安全操作,SecurityManager 则管理所有用户的安全操作。

SecurityManager:它是 Shiro 框架的核心,典型的 Facade 模式,Shiro 通过SecurityManager 来管理内部组件实例,并通过它来提供安全管理的各种服务。

Realm: Realm 充当了 Shiro 与应用安全数据间的“桥梁”或者“连接器”。也就是说,当对用户执行认证(登录)和授权(访问控制)验证时,Shiro 会从应用配置的 Realm 中查找用户及其权限信息。

从这个意义上讲,Realm 实质上是一个安全相关的 DAO:它封装了数据源的连接细节,并在需要时将相关数据提供给 Shiro。当配置 Shiro 时,你必须至少指定一个 Realm,用于认证和(或)授权。配置多个 Realm 是可以的,但是至少需要一个。

Shiro 内置了可以连接大量安全数据源(又名目录)的 Realm,如 LDAP、关系数据库(JDBC)、类似 INI 的文本配置资源以及属性文件等。如果缺省的 Realm 不能满足需求,你还可以插入代表自定义数据源的自己的 Realm 实现。(以上内容来自百度百科)

Spring Boot 整合 Shiro

shiro 依赖

1 | <!--shiro--> |

配置 shiro

1 | @Configuration |

注意:里面的 SecurityManager 类导入的应该是 import org.apache.shiro.mgt.SecurityManager;

但是,如果你是复制代码过来的话,会默认导入 java.lang.SecurityManager 这里也稍稍有点坑,其他的类的话,也是都属于 shiro 包里面的类

shirFilter 方法中主要是设置了一些重要的跳转 url,比如未登陆时,无权限时的跳转;以及设置了各类 url 的权限拦截,比如 /user 开始的 url 需要 user 权限,/admin 开始的 url 需要 admin 权限等。

| Filter | 解释 |

|---|---|

| anon | 无参,开放权限,可以理解为匿名用户或游客 |

| authc | 无参,需要认证 |

| logout | 无参,注销,执行后会直接跳转到shiroFilterFactoryBean.setLoginUrl(); 设置的 url |

| authcBasic | 无参,表示 httpBasic 认证 |

| user | 无参,表示必须存在用户,当登入操作时不做检查 |

| ssl | 无参,表示安全的URL请求,协议为 https |

| perms[user] | 参数可写多个,表示需要某个或某些权限才能通过,多个参数时写 perms[“user, admin”],当有多个参数时必须每个参数都通过才算通过 |

| roles[admin] | 参数可写多个,表示是某个或某些角色才能通过,多个参数时写 roles[“admin,user”],当有多个参数时必须每个参数都通过才算通过 |

| rest[user] | 根据请求的方法,相当于 perms[user:method],其中 method 为 post,get,delete 等 |

| port[8081] | 当请求的URL端口不是8081时,跳转到schemal://serverName:8081?queryString 其中 schmal 是协议 http 或 https 等等,serverName 是你访问的 Host,8081 是 Port 端口,queryString 是你访问的 URL 里的 ? 后面的参数 |

常用的主要就是 anon,authc,user,roles,perms 等

注意:anon, authc, authcBasic, user 是第一组认证过滤器

perms, port, rest, roles, ssl 是第二组授权过滤器

要通过授权过滤器,就先要完成登陆认证操作(即先要完成认证才能前去寻找授权) 才能走第二组授权器(例如访问需要 roles 权限的 url

如果还没有登陆的话,会直接跳转到 shiroFilterFactoryBean.setLoginUrl(); 设置的 url )

shiro filter 修改

创建一个 filter 类继承自1

FormAuthenticationFilter

重写如下内容1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28@Override

protected boolean onAccessDenied(ServletRequest request, ServletResponse response) {

JSONObject jsonObject = new JSONObject();

jsonObject.put("code", "804");

jsonObject.put("msg", "无访问权限!");

PrintWriter out = null;

HttpServletResponse res = (HttpServletResponse) response;

try {

res.setCharacterEncoding("UTF-8");

res.setContentType("application/json");

out = response.getWriter();

out.println(jsonObject);

} catch (Exception e) {

} finally {

if (null != out) {

out.flush();

out.close();

}

}

return false;

}

@Bean

public FilterRegistrationBean registration(AjaxPermissionsAuthorizationFilter filter) {

FilterRegistrationBean registration = new FilterRegistrationBean(filter);

registration.setEnabled(false);

return registration;

}

将指定的信息返回给客户端。

自定义 realm 类

我们首先要继承 AuthorizingRealm 类来自定义我们自己的 realm 以进行我们自定义的身份,权限认证操作。

记得要 Override 重写 doGetAuthenticationInfo 和 doGetAuthorizationInfo 两个方法(两个方法名很相似,不要搞错)

1 | public class CustomRealm extends AuthorizingRealm { |

重写的两个方法分别是实现身份认证以及权限认证,shiro 中有个作登陆操作的 Subject.login() 方法,当我们把封装了用户名,密码的 token 作为参数传入,便会跑进这两个方法里面(不一定两个方法都会进入)

其中 doGetAuthorizationInfo 方法只有在需要权限认证时才会进去,比如前面配置类中配置了 filterChainDefinitionMap.put(“/admin/**”, “roles[admin]”); 的管理员角色,这时进入 /admin 时就会进入 doGetAuthorizationInfo 方法来检查权限;而 doGetAuthenticationInfo 方法则是需要身份认证时(比如前面的 Subject.login() 方法)才会进入

再说下 UsernamePasswordToken 类,我们可以从该对象拿到登陆时的用户名和密码(登陆时会使用 new UsernamePasswordToken(username, password);),而 get 用户名或密码有以下几个方法

1 | token.getUsername() //获得用户名 String |

注意:有很多人会发现,UserMapper 等类,接口无法通过 @Autowired 注入进来,跑程序的时候会报 NullPointerException,

网上说了很多诸如是 Spring 加载顺序等原因,但其实有一个很重要的地方要大家注意,

CustomRealm 这个类是在 shiro 配置类的 securityManager.setRealm() 方法中设置进去的,

而很多人直接写securityManager.setRealm(new CustomRealm()); ,这样是不行的,必须要使用 @Bean 注入 MyRealm,不能直接 new 对象

1 | @Bean |

道理也很简单,和 Controller 中调用 Service 一样,都是 SpringBean,不能自己 new

当然,同样的道理也可以这样写:

1 | @Bean |

然后只要在 CustomRealm 类加上个类似 @Component 的注解即可。

使用时在 Controller 的接口上加上 @RequiresPermissions 注解即可。当然你还得设计对应的权限表。